Windowsには「Administrators」という管理者グループがあり、このグループに属するすべてのアカウントがシステム設定の変更や他のユーザー管理といった管理者権限を持ちます。

一方、Windowsには「Administrator」という特別なアカウントも存在します。このアカウントは名前が固定されており、デフォルトで無効化されていることが多いですが、UACの影響を受けないなど特別な権限を持ちます。管理者グループ内で複数のアカウントを作成できますが、「Administrator」というアカウントはシステム上に一つだけ存在する特別なものです。

Windows 11の管理者とは?

管理者(Administrator)の役割

Windows 11における「管理者(Administrator)」は、PCの設定やシステムの変更を行うための特別な権限を持つユーザーです。具体的には、以下のような操作が可能です。

- 新しいユーザーアカウントの作成・削除

- ソフトウェアのインストール・アンインストール

- システム設定の変更

- ファイルやフォルダのアクセス権の設定

- ネットワーク設定やセキュリティ設定の変更

管理者アカウントが1つ以上存在しないと、PCの重要な設定変更ができなくなるため、最低1つは必要です。

Windows 11のユーザー権限と種類

Windows 11では、ユーザーアカウントの種類によって、システム上での操作可能範囲が異なります。

| ユーザーの種類 | 説明 | 変更可能な操作 |

|---|---|---|

| 管理者(Administrator) | PCのすべての操作が可能 | システム設定の変更、ソフトウェアのインストール、他のユーザーの管理 |

| 標準ユーザー(Standard User) | 基本的なPC操作のみ可能 | ソフトウェアの使用、個人データの変更 |

| ゲストユーザー(Guest) | 一時的にPCを使用できるアカウント(現在は非推奨) | 基本操作のみ(インストールや設定変更は不可) |

Windows 11では、セキュリティの観点から通常は「標準ユーザー」でPCを使用し、管理者権限が必要な場合のみ昇格するのが推奨されています。

管理者アカウントについて

アカウント一覧コマンド

C:\Users\defaultuser1>net user

Administrator

DefaultAccount

Guest

defaultuser0

defaultuser1

WDAGUtilityAccountAdministrator→特別なビルトイン管理者アカウント。

DefaultAccount→システムが内部的に使用するアカウントで、通常のユーザーは利用しません。

Guest→制限付きのゲストアカウント。

defaultuser0→自分で作成したアカウント(このコマンドだけで権限は判断はできない)

defaultuser1→自分で作成したアカウント(このコマンドだけで権限は判断はできない)

WDAGUtilityAccount→Windows Defender Application Guardで使用される仮想化ベースのセキュリティアカウント。

管理者グループへの所属を確認

C:\Users\defaultuser1>net localgroup administrators

エイリアス名 administrators

コメント コンピューター/ドメインに完全なアクセス権があります。

メンバー

-------------------------------------------------------------------------------

Administrator

defaultuser0

defaultuser1出力結果

- Administrator

- defaultuser0

- defaultuser1

これにより、管理者グループに3つのアカウントが属していることがわかります。実はこのコマンドでも管理者権限かは厳密にはわからないのですが、基本的に管理者グループに属していれば管理者権限があると思っていいです。

各アカウントの詳細を確認

自分で作成したアカウントと、「Administrator」という名前で最初から用意されている、ビルトイン(組み込み)アカウント、3つのアカウントに限定してアカウントの状態を見てみます。「Administrator」にビルトイン アカウントと記載しているのがわかります。

C:\Users\defaultuser1>net user Administrator

ユーザー名 Administrator

コメント コンピューター/ドメインの管理用 (ビルトイン アカウント)

パスワードあり Yes

所属しているローカル グループ *Administrators

C:\Users\defaultuser1>net user defaultuser0

ユーザー名 Administrator

コメント

パスワードあり NO

所属しているローカル グループ *Administrators

*Users

C:\Users\defaultuser1>net user defaultuser1

ユーザー名 defaultuser1

コメント

パスワードあり NO

所属しているローカル グループ *Administrators

*Users

追加のポイント

Administrator アカウントを有効にして使用すると、セキュリティリスクが高まるため、必要がない限り有効化しないことが推奨されます。

*Users グループの意味

*Users グループは、通常のユーザー権限を提供します。

このグループに属することで、Windowsのセキュリティポリシーが適用されます。

*Administrators グループの意味

*Administrators グループに属していると、システム全体を管理する権限を持ちます。

ファイルシステムの変更、レジストリ操作、ソフトウェアのインストールなど、あらゆる操作が可能です。

自分で作成したアカウントは通常、Usersグループに属します。確認のため、net localgroup usersで所属を確認してください。ただし、特定のコマンドや設定で作成した場合はUsersグループに属さないこともあります。さらに、そのアカウントを管理者グループに追加した場合、Administratorsグループに属しますが、Usersグループから自動的に削除されるわけではなく、両方に属することが可能というわけです。

UAC (User Account Control)とは?

UAC(ユーザーアカウント制御) は、Windowsにおけるセキュリティ機能で、システム変更や管理者権限を必要とする操作が行われる際に、ユーザーに確認を求める仕組みです。

UACの役割

- 管理者権限が必要な操作を制御

- ソフトウェアのインストール・アンインストール

- システム設定の変更

- レジストリの編集

- 標準ユーザーが勝手にシステムを変更できないようにする

- 標準ユーザーでUACプロンプトが出た場合、管理者のパスワード入力が必要

- マルウェアや不正プログラムの実行を防ぐ

- 悪意のあるソフトウェアがシステムを勝手に変更できない

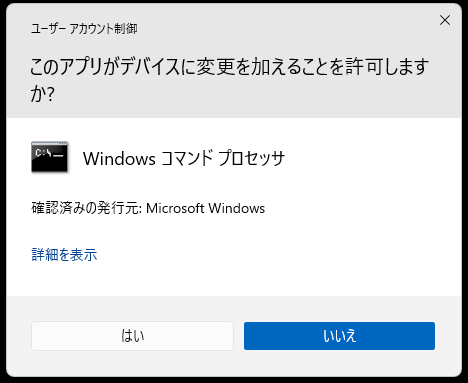

UACの動作

- 管理者ユーザーでも、通常の操作は標準ユーザーの権限で動作

- システム変更が必要な場合、UACの確認画面(ポップアップ)が表示される

✅ 管理者の場合 → 「はい」をクリックするだけで実行可能

✅ 標準ユーザーの場合 → 管理者のパスワード入力が必要

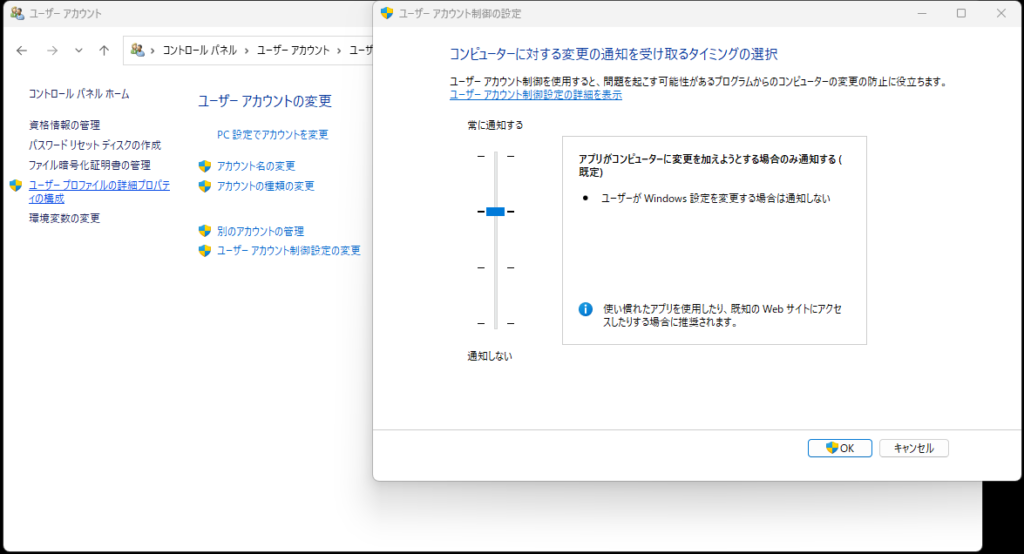

UACの設定変更(有効/無効の調整)

WindowsのUAC(User Account Control)は、スライダーで4段階のレベル調整 が可能で、設定を上げる/下げることで、セキュリティの厳しさが変わります。下記の画像がデフォルトです。Administratorというアカウントだけが影響を受けずに実行します。

設定手順(GUI)

- Win + R を押し、control と入力して「コントロールパネル」を開く

- 「ユーザーアカウント」→「ユーザーアカウント制御の設定の変更」

- スライダーでUACのレベルを調整

普段使いで管理者アカウントを使用しても問題ないのか?

Windowsでは、ほとんどのユーザーが管理者アカウントでPCを使用しています。しかし、管理者アカウントで普段の作業を行うことは本当に問題ないのか? この記事では、管理者アカウントを日常的に使用するリスクと、標準ユーザーアカウントの活用方法について解説します。

管理者アカウントは、Windowsのすべての設定を変更できる強力な権限を持っています。そのため、普段の作業で管理者アカウントを使うことには以下のリスクがあります。

ウイルス・マルウェア感染のリスクが高まる

- 管理者アカウントで操作していると、悪意のあるプログラムが管理者権限で勝手に実行される可能性があります。

- 標準ユーザーなら、管理者のパスワードが必要なため、不正なプログラムの実行を防ぎやすい。

誤操作でシステムに影響を与える可能性がある

- 重要なファイルの削除や、レジストリの変更など、管理者なら簡単にシステムを壊せてしまう。

- 標準ユーザーなら、システムの重要な部分に影響を与えないため、誤操作によるトラブルを防げる。

セキュリティの基本ルールに反する

- 企業や学校などのシステムでは、通常「標準ユーザーを使用し、管理作業が必要なときだけ管理者アカウントに切り替える」というルールが一般的。

- 管理者アカウントを常用するのは、セキュリティ的に推奨されない使い方。

標準ユーザーを使うメリット

普段の作業は 標準ユーザー で行い、必要なときだけ管理者アカウントを使うのが最も安全です。

標準ユーザーのメリット

- 勝手にソフトウェアがインストールされるのを防げる

- ウイルスやマルウェアの感染リスクを低減できる

- 誤操作によるシステム破損を防ぐ

- 企業や学校でも推奨される安全な使い方

💡 普段使いは標準ユーザー、システム変更が必要なときだけ管理者に切り替えるのが最適!

標準ユーザーの「デメリット」

標準ユーザーを使うことで、かえって面倒になるケースもあります。

✅ 「管理者権限が頻繁に必要な作業」がある場合、切り替えが手間になる

✅ ユーザー切り替えの手順で初心者が混乱する

✅ アプリのインストールや設定変更時に、管理者パスワードが必要になる

💡 「標準ユーザーを作ることでつまづくなら、無理に導入しなくてもよい」

→ ただし、重要なデータがあるならセキュリティのために検討する価値はある。

管理者アカウントを使ってもいいケースは?

それでも、以下のような場合は管理者アカウントを普段使いしても問題ないかもしれません。

✅ 個人PCで、セキュリティリスクを十分理解している場合

✅ 管理者権限が頻繁に必要な作業(開発、システム管理など)を行う場合

✅ すぐに再インストールできるテスト環境のPCを使っている場合

しかし、一般的な用途では標準ユーザーの使用が推奨されます。

結論:普段使いは標準ユーザーがベスト!

- 管理者アカウントを普段使いすると、ウイルス感染や誤操作のリスクが高まる

- 標準ユーザーならセキュリティが向上し、トラブルを防げる

- 必要なときだけ管理者アカウントを使用するのが 最も安全な運用方法

👉 「普段使いは標準ユーザー、必要なときだけ管理者」が理想の運用!

コメント